La configuración VPN IPsec en Fortigate ha pasado de ser una alternativa recomendable a convertirse en una necesidad estratégica dentro del ecosistema Fortinet. Esto se debe principalmente a la retirada progresiva — y ya definitiva en FortiOS 7.6.3 — del modo túnel de SSL-VPN, una tecnología que durante años fue el estándar para el acceso remoto, pero que hoy representa un riesgo elevado tanto en seguridad como en estabilidad.

Este cambio no es una simple decisión comercial, sino el resultado de una evolución natural en las arquitecturas de ciberseguridad modernas, donde la reducción de superficie de ataque, el rendimiento del hardware y los principios de Zero Trust Network Access (ZTNA) son prioritarios.

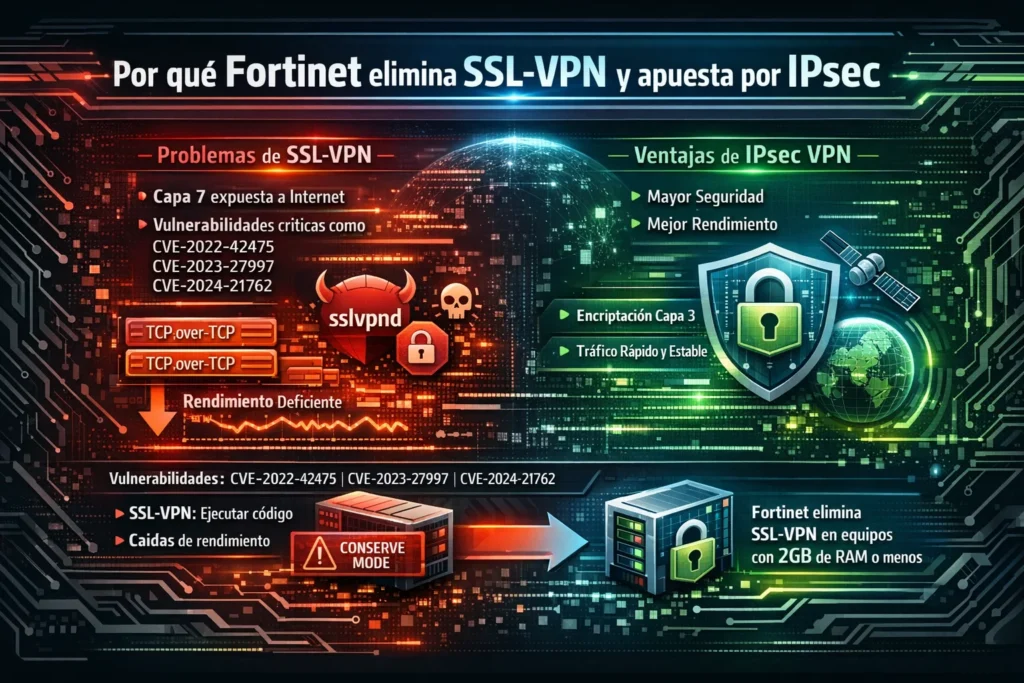

Por qué Fortinet elimina SSL-VPN y apuesta por IPsec

SSL-VPN operaba en la capa 7 del modelo OSI, lo que obligaba a exponer servicios web complejos directamente a Internet. Esta arquitectura convirtió al demonio sslvpnd en uno de los objetivos favoritos de los atacantes durante la última década. Vulnerabilidades críticas como CVE-2022-42475, CVE-2023-27997 o CVE-2024-21762 demostraron que incluso dispositivos completamente actualizados podían ser comprometidos antes de la autenticación.

Además del riesgo de ejecución remota de código y bypass de segundo factor, SSL-VPN presenta problemas estructurales de rendimiento derivados del conocido fenómeno TCP-over-TCP, donde la encapsulación de tráfico TCP dentro de otro túnel TCP provoca caídas severas de throughput y mala experiencia de usuario en enlaces inestables.

Frente a este escenario, Fortinet decidió eliminar progresivamente SSL-VPN, especialmente en equipos con 2 GB de RAM o menos, donde las funciones proxy generaban consumo excesivo de memoria y activaban el temido conserve mode.

Ventajas clave de la configuración VPN IPsec en Fortigate

IPsec opera en la capa 3 (red), cifrando cada paquete IP de forma independiente. Esta diferencia arquitectónica ofrece beneficios claros:

- Menor superficie de ataque, al no exponer un servidor web.

- Mejor rendimiento, gracias al uso de ESP y a la aceleración por hardware (NP6, NP7, CP9).

- Mayor estabilidad, incluso en redes con latencia o pérdida de paquetes.

- Compatibilidad con estándares modernos, como IKEv2 y algoritmos robustos (AES-GCM).

Por estas razones, la configuración VPN IPsec en Fortigate es hoy el reemplazo directo y recomendado para cualquier escenario de acceso remoto.

Ahora sí, Vamos con la Configuración VPN IPSec en Fortigate

En este caso vamos a configurar una VPN IPSec en Fortigate para acceso remoto de los usuarios que se conectan a la oficina para acceder a recursos locales o teletrabajar.

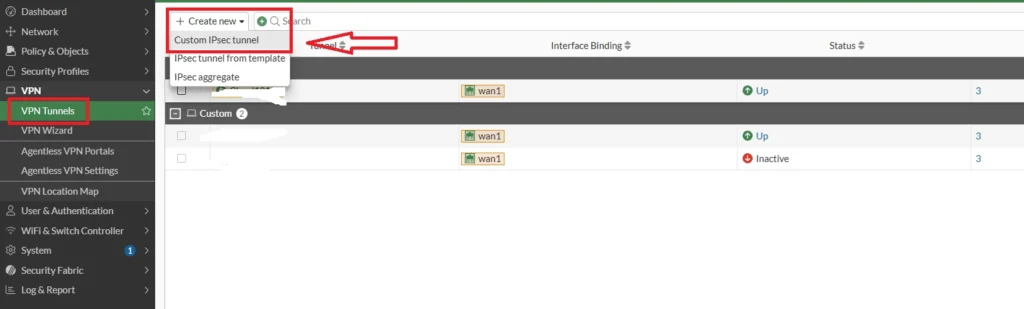

Configurar la VPN IPSec de acceso dialup

El primer paso es crear la VPN, para ello nos vamos al panel lateral y desplegamos la opción VPN y escogemos VPN Tunnels.

Le damos a «Create New» y pinchamos sobre «Custom IPSec tunnel» En versiones como 7.4.x puede que salga de forma diferente, lo importante es que creemos la VPN en modo «CUSTOM«

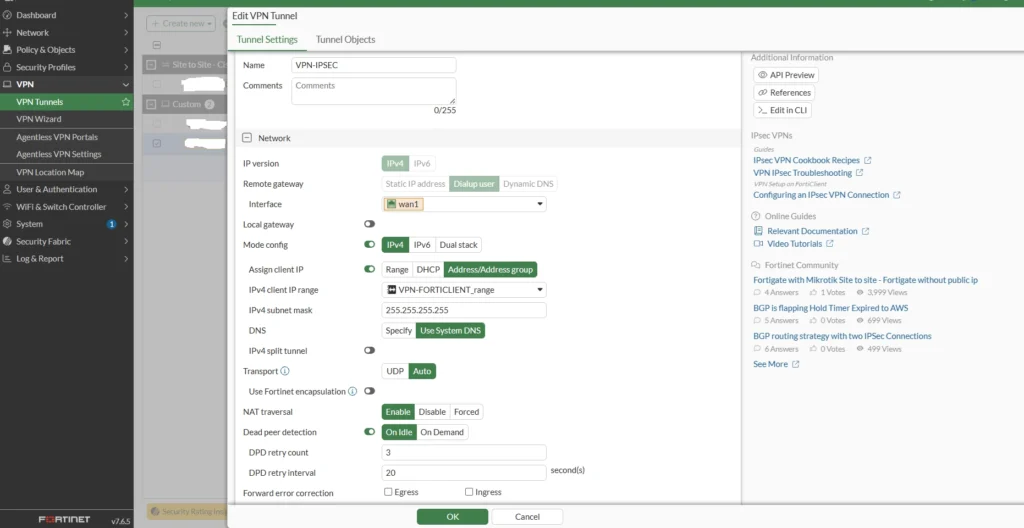

En la ventana que se abre, empezaremos a configurar la VPN. Definir un Nombre descriptivo en este caso lo hemos llamado «VPN-IPSEC», escogemos IPv4 y muy importante «Dialup user«.

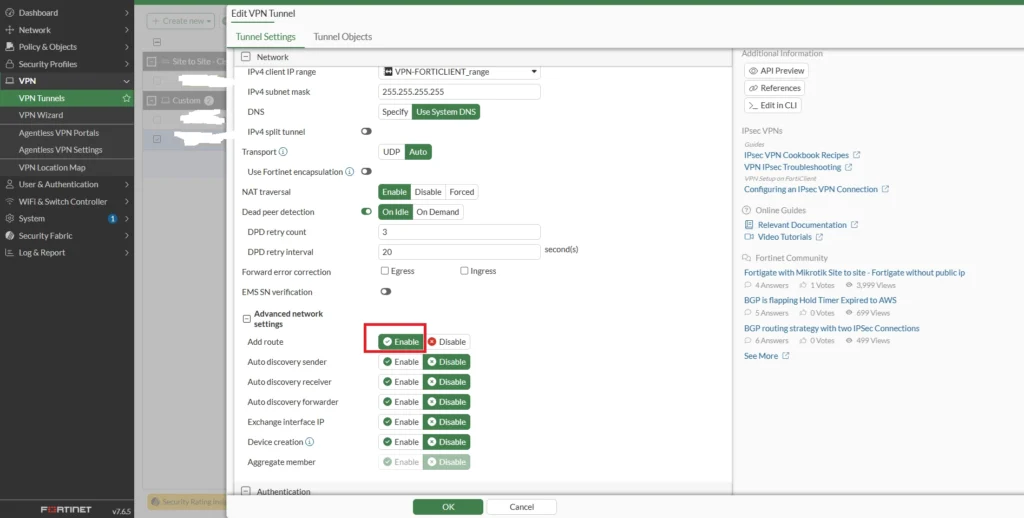

En Interface escogemos la que tenemos definida como WAN, activar «Mode config«. Para asignar el rango IP podemos escoger entre definir un rango, usar el servidor dhcp o un Grupo de Direcciones que tengamos guardado. Escoge la que creas mejor para ti, en mi caso prefiero usar un rango que ya tenía creado.

En el DNS puedes escoger entre escribir los que quieras (por ejemplo los de google o si tienes un dns local) o usar directamente los que tiene configurado el FortiGate. Habilitar el «NAT transversal». Debemos activar Dead peer detection y escoger «On Idle».

Damos un poco de scroll y desplegamos la opción «+ Advanced network settings» y habilitamos la opción de «Add route».

Autenticación IKEv2 y Fase 1

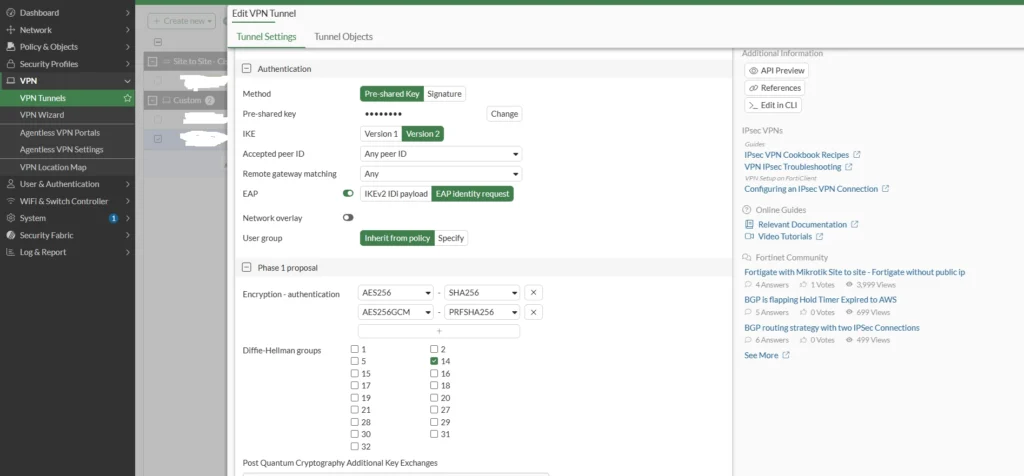

Authentication. Esto es de lo primero que tenemos que tener en cuenta cuando estamos configurando una VPN IPSec en FortiGate. Primeramente seleccionamos «Pre-shared Key» o clave pre-compartida, escribimos una clave fuerte y la debemos recordar/guardar porque se la tendremos que enviar a los futuros usuarios, es la misma para todos.

Importante escoger IKE versión 2 y en «Accepted peer ID» seleccionamos Any peer ID. Habilitamos la opción EAP y seleccionamos «EAP Identity request»

Phase 1 proposal. Aquí vamos a depurar algunas de las opciones que aparecen en «Encryption – authentication» y nos quedaremos solo con dos de ellas (AES256 – SHA256 y AES256GCM – FRFSHA256), la primera es una de las tradicionales y la segunda (PRF) se habilita cuando escogimos IKEv2 más arriba.

En el «Diffie-Hellman groups» vamos a dejar solo uno y como estamos usando IKEv2 debe ser a partir del grupo 14, he seleccionado este.

Fase 2

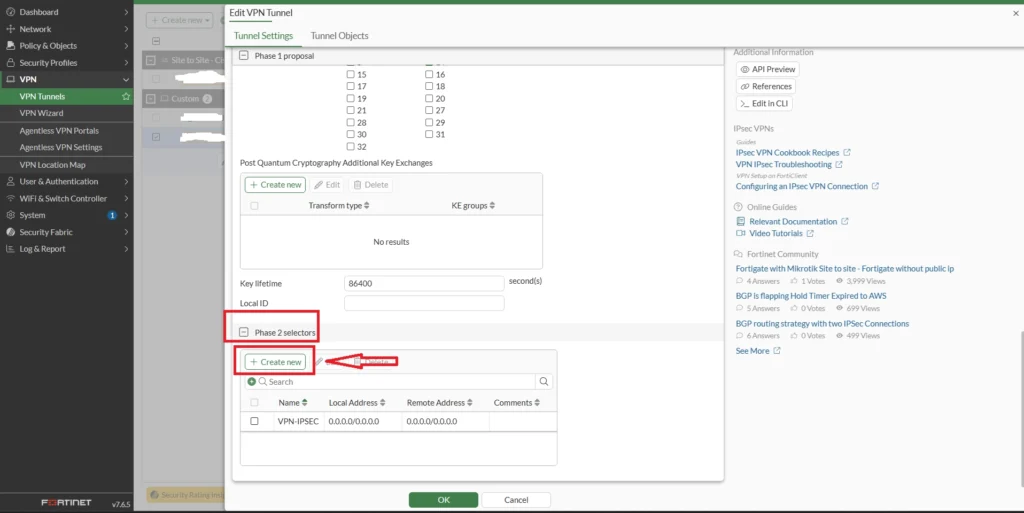

Phase 2 selectors. Después de terminar de configurar la Fase 1 de autenticación, seguimos dando scroll hasta encontrarnos con la Fase 2, desplegamos y le damos al botón de «Create new»

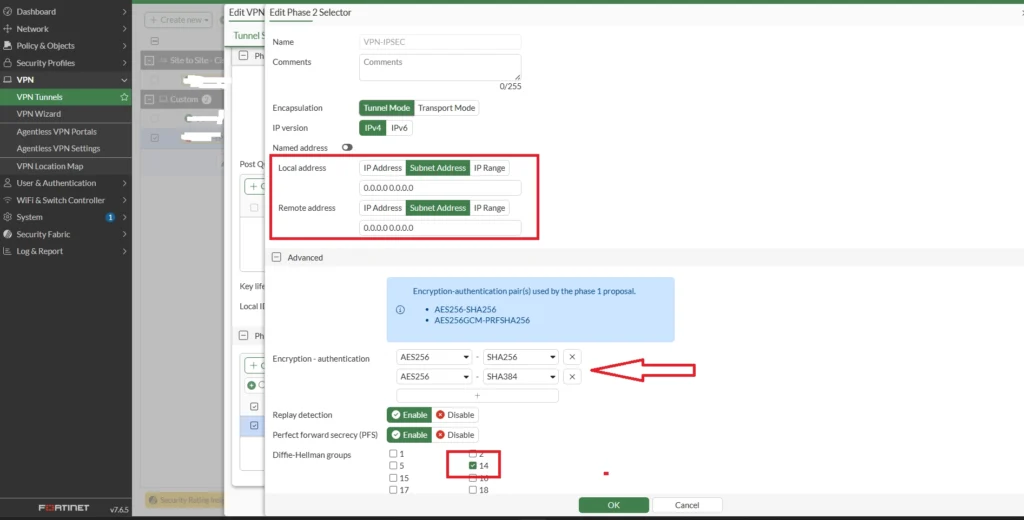

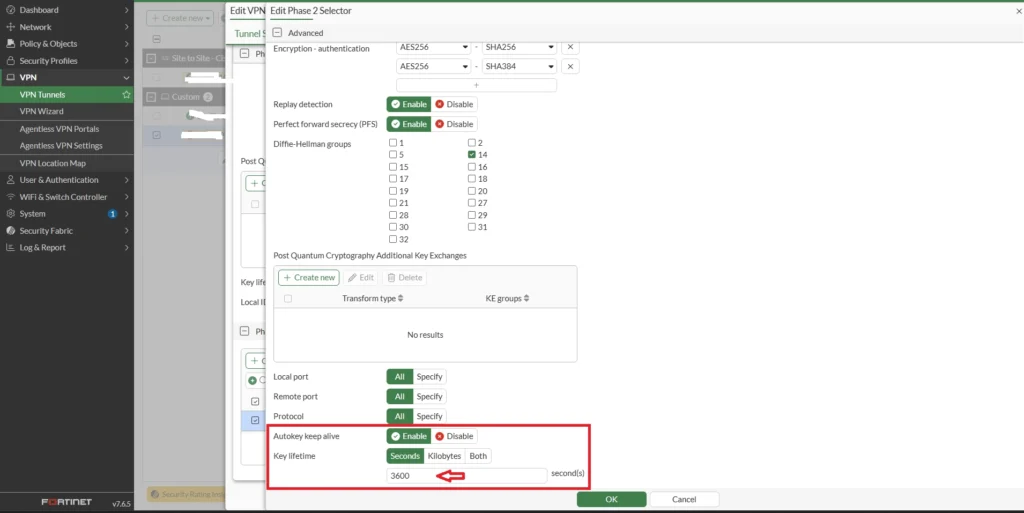

Escribimos un nombre descriptivo. En Local y Remote address lo dejamos en 0.0.0.0 0.0.0.0 para decidir los accesos de las subredes en las políticas del firewall más adelante. Dejamos solo dos opciones en «Encryption – authentication» (AES256 – SHA256 y AES256 – SHA384). Habilitamos las opciones de «Replay detection» y «PFS». Al igual que la Fase 1 escogeremos en «Diffie-Hellman groups» solo el grupo 14.

Damos un último scroll y llegamos hasta «Autokey keep alive» que lo vamos a habilitar y vamos a poner en 3600 segundos la opción de «Key lifetime». Le damos «OK» y ya ha quedado configurada esta primera parte.

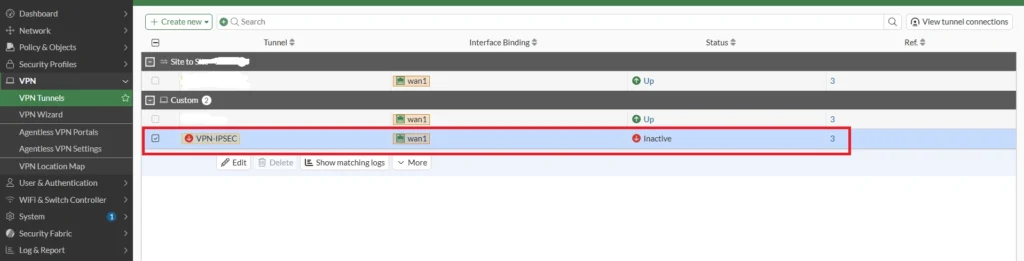

No te asustes cuando la veas «Inactiva», suele verse así por el tipo de túnel que es dialup access, mientras no tenga ningún usuario remoto conectado, no aparecerá «Levantada»

Configurar EAP vía CLI

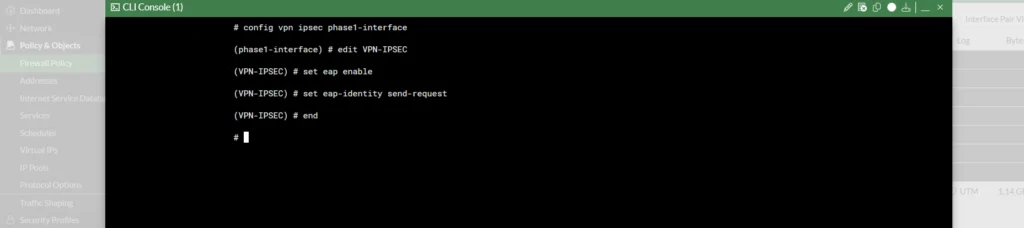

Aunque ya hemos configurado la autenticación con clave pre-compartida, los usuarios remotos se conectarán cada uno con sus credenciales, usuario y contraseña. Para ello se usa el protocolo EAP y esto es clave para la configuración VPN IPSec en Fortigate.

Si no estás familiarizado con la línea de comandos de FortiGate te he dejado esta imagen donde están cada uno de los pasos (comandos) que debes aplicar, solo tener en cuenta adaptarlo a tu entorno, en este caso escoger correctamente el tunnel ipsec que has creado.

#config vpn ipsec phase1-interface

#edit <Nombre de tu VPN>

#set eap enable

#set eap-identity send-request

#endReglas del Firewall

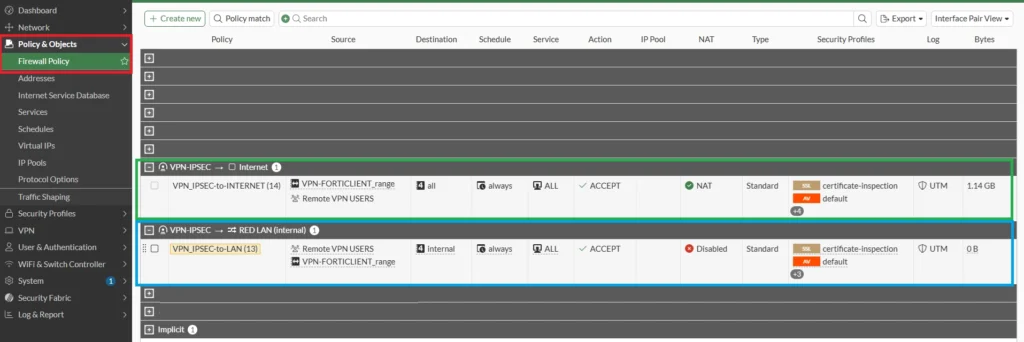

Como ya sabemos, en el firewall, la politica por defecto es «DROP». Entonces es importante definirle y aceptar el tráfico proveniente de los usuarios remotos a la red/redes internas y si les damos acceso a salir a internet por la IP Pública de la oficina. Teniendo claro esto vamos al siguiente paso de la configuración VPN IPSec en Fortigate, las políticas del firewall.

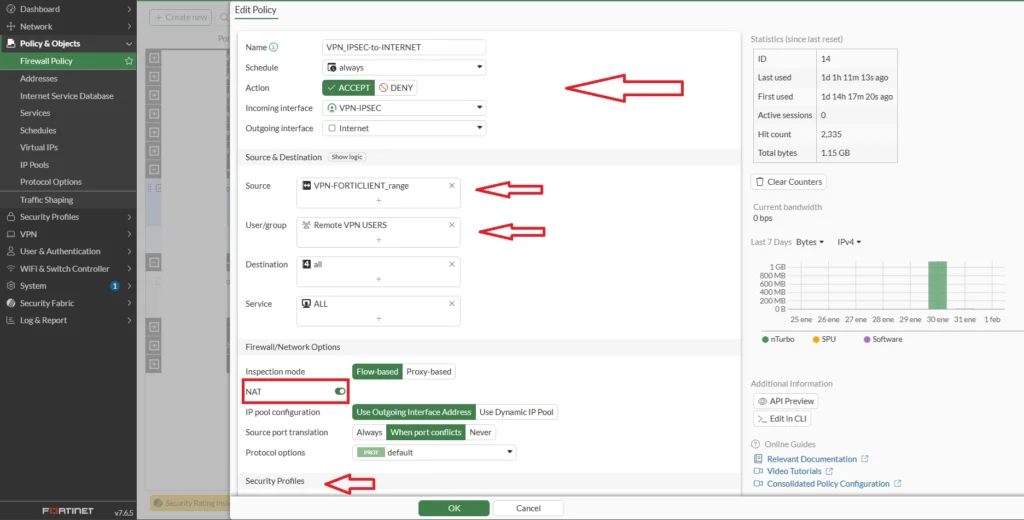

Las reglas del firewall las encontramos en el panel de la izquierda, en «Policy & Objects»/»Firewall Policy». Como se puede apreciar en la imagen anterior, he creado dos políticas asociadas a la configuración VPN IPSec, porque se trata de un entorno de los más básicos que te puedas encontrar, una sola subred interna, sin segmentación en VLANs.

En este caso, además de darle acceso a la red local, también tendrá navegación a Internet con la IP pública de la oficina. Vamos a explicar esa misma regla primero.

Cuando en la parte superior damos clic en «Ceate New» debemos configurar una serie de parámetros:

Regla del firewall: VPN IPSEC hacia Internet

- Definimos un nombre descriptivo (Yo suelo poner algo que me de indicios de dónde viene y hacia dónde va el tráfico)

- En acción vamos a escoger «ACEPT»

- Interfaz de entrada (de donde viene el tráfico, en este caso la VPN_IPSEC)

- Interfaz de salida (Hacia donde va el tráfico, en este caso hacia Internet, las interfaces suelen ser wan1, wan2 o lo que tengas, depende de tu entorno)

- En Source vamos a escoger el rango que tenemos creado previamente para el acceso remoto VPN IPSec con Forticlient.

- En User/Group vamos a escoger uno que tengamos creado previamente o lo creamos en este paso. Más abajo te enseño cómo crearlo.

- Como es un tráfico que sale a Internet, vamos a habilitar el NAT.

- Y muy importante, aunque en la imagen no se muestra, activar los «Security Profiles» para que el Forti actúe como UTM.

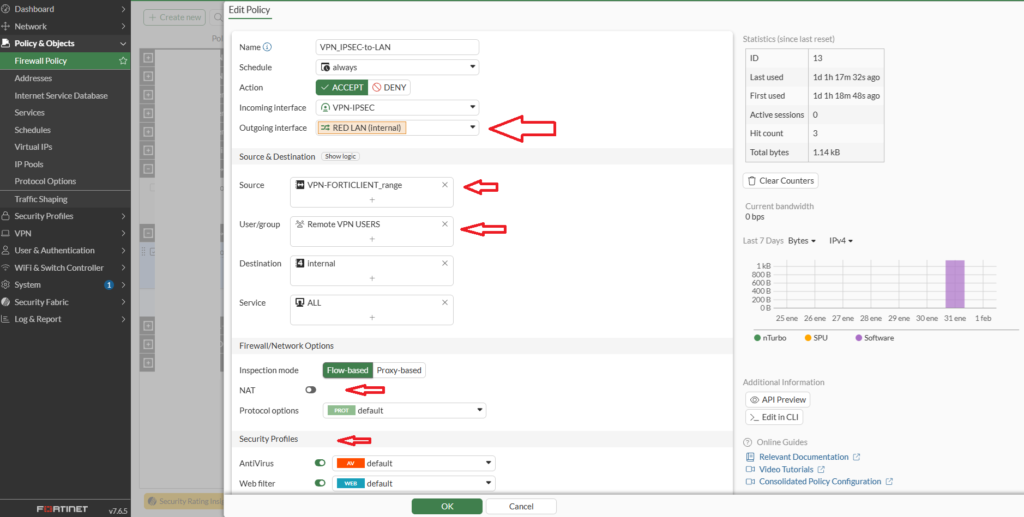

Regla del firewall: VPN IPSEC hacia Red Local

Como puedes apreciar las reglas son bastante similares, solo voy a señalarte las diferencias que tiene con respecto a la anterior:

- La interfaz de salida ahora es la correspondiente a la red local. La de entrada se mantiene la de la VPN_IPSEC.

- En este caso, vamos a dejar desactivada la opción NAT. No necesitamos enmascarar entre subredes.

- Repito, es importante activas los perfiles de seguridad, es la diferencia entre tener un firewall y un UTM+Firewall.

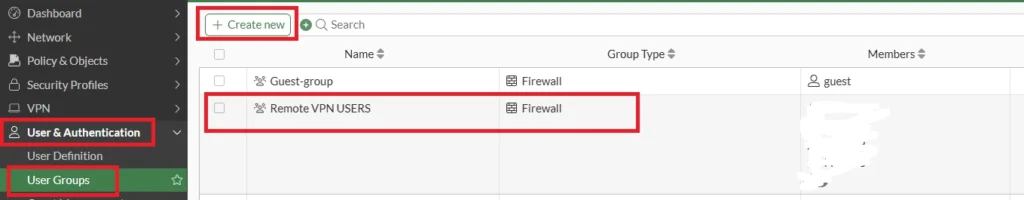

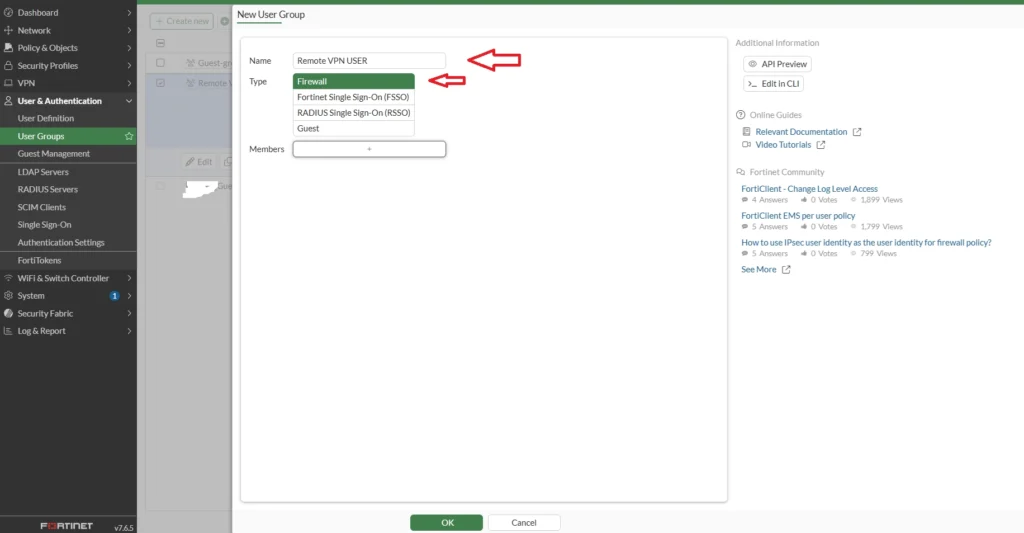

Crear Grupo de usuarios en Fortigate

Como te he mencionado antes, te voy a enseñar a crear un grupo de usuarios, esto es muy importante para la configuración VPN IPSec en FortiGate, ya que te permite escoger una lista entera para definir quien va a usar el acceso remoto.

Para llegar a tener este grupo de usuarios que tengo creado en la Imagen, debemos ir al panel de la izquierda, nos vamos a «User & Authrntication» / «User Groups». Le damos al botón de «Create New»

Como puedes ver, es bastante sencillo, escribes el nombre del grupo, seleccionas la opción «Firewall». Puedes agregar usuarios desde esta misma ventana en la opción «Members», le das al signo de + y vas metiendo usuarios.

Y hasta aquí esta guía paso a paso de configuración VPN IPSec en FortiGate. Espero que te funcione y la uses en tus clientes.

Si quieres hablar del tema, te estaré esperando en mi perfil de LinkedIn.